PtH o Pass the Hash attack

- Codigo Malicioso

- Password Attacks

- 11 Jan, 2024

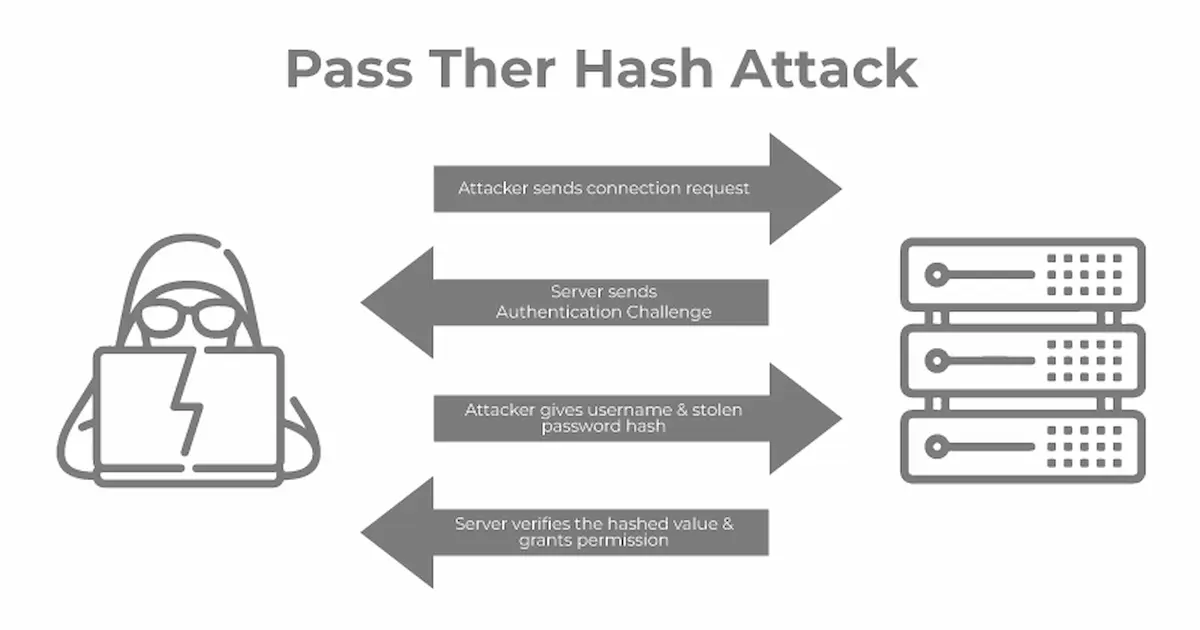

Esta es una técnica en la que se usa el HASH de una contraseña para acceder a un servicio por lo que no se requiere conocer la contraseña realmente.

Los ataques PtH explotan el protocolo de autenticación, ya que el hash de la contraseña permanece estático para cada sesión hasta que se cambia la contraseña.

No obstante, para conseguir estos hash se debe gozar de ciertos privilegios y los solemos extraer de:

Volcar la base de datos SAM local desde un host comprometido. Extracción de hashes de la base de datos NTDS (ntds.dit) en un controlador de dominio. Extrayendo los hashes de la memoria (lsass.exe).

WINDOWS NTLM

Microsoft’s Windows New Technology LAN Manager (NTLM) son un conjunto de protocolos de autenticación de usuarios y protección de la integridad y confidencialidad de los datos. Es una solución SSO (single sign-on) que usa un protocolo de desafio-respuesta para verificar la identidad del usuario sin que este tenga que facilitar su password.

A pesar de sus defectos, NTLM todavía se usa comúnmente para garantizar la compatibilidad con clientes y servidores heredados, incluso en sistemas modernos. Si bien Microsoft continúa admitiendo NTLM, Kerberos ha asumido el control como mecanismo de autenticación predeterminado en Windows 2000 y dominios posteriores de Active Directory (AD).

Los password que guarda el servidor y el controlador de dominio que usa NTLM no tienen “sal” y en consecuencia, una persona que posea un hash puede autenticarse sin conocer el password original.

HERRAMIENTAS PARA USAR PtH

PtH con Mimikatz